|

Notes de cours, aide-mémoire

Informatique et technologies de l'information. Aide-mémoire : brièvement, le plus important

Annuaire / Notes de cours, aide-mémoire table des matières

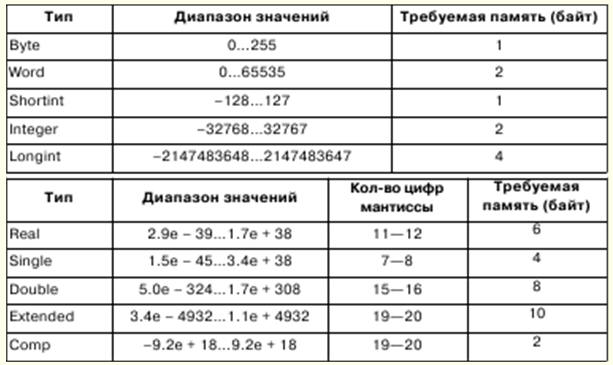

1. Informatique. Informations Représentation et traitement / information. Systèmes de numération L'informatique est engagée dans une représentation formalisée des objets et des structures de leurs relations dans divers domaines de la science, de la technologie et de la production. Divers outils formels sont utilisés pour modéliser des objets et des phénomènes, tels que des formules logiques, des structures de données, des langages de programmation, etc. En informatique, un concept aussi fondamental que l'information a plusieurs significations : 1) présentation formelle des formes externes d'information ; 2) signification abstraite de l'information, son contenu interne, sa sémantique ; 3) relation de l'information au monde réel. Mais, en règle générale, l'information est comprise comme sa signification abstraite - la sémantique. Si nous voulons échanger des informations, nous avons besoin d'opinions cohérentes afin que l'exactitude de l'interprétation ne soit pas violée. Pour ce faire, l'interprétation de la représentation de l'information est identifiée à certaines structures mathématiques. Dans ce cas, le traitement de l'information peut être effectué par des méthodes mathématiques rigoureuses. L'une des descriptions mathématiques de l'information est sa représentation en fonction y = f(x,t) où t est le temps, x est un point dans un champ où la valeur de y est mesurée. En fonction des paramètres de fonction x et t, les informations peuvent être classées. Si les paramètres sont des grandeurs scalaires qui prennent une série continue de valeurs, alors l'information ainsi obtenue est dite continue (ou analogique). Si les paramètres reçoivent un certain pas de changement, alors l'information est dite discrète. Les informations discrètes sont considérées comme universelles. L'information discrète est généralement identifiée à l'information numérique, qui est un cas particulier d'information symbolique de représentation alphabétique. Un alphabet est un ensemble fini de symboles de toute nature. Très souvent en informatique, une situation se présente lorsque les caractères d'un alphabet doivent être représentés par les caractères d'un autre, c'est-à-dire qu'une opération de codage doit être effectuée. Comme l'a montré la pratique, l'alphabet le plus simple qui vous permet d'encoder d'autres alphabets est binaire, composé de deux caractères, qui sont généralement désignés par 0 et 1. En utilisant n caractères de l'alphabet binaire, vous pouvez encoder 2n caractères, et cela suffit pour coder n'importe quel alphabet. La valeur qui peut être représentée par un symbole de l'alphabet binaire est appelée unité minimale d'information ou bit. Séquence de 8 bits - octets. Un alphabet contenant 256 séquences différentes de 8 bits est appelé un alphabet d'octets. Un système de numération est un ensemble de règles permettant de nommer et d'écrire des nombres. Il existe des systèmes de numération positionnels et non positionnels. Le système de numération est appelé positionnel si la valeur du chiffre du nombre dépend de l'emplacement du chiffre dans le nombre. Sinon, il est dit non positionnel. La valeur d'un nombre est déterminée par la position de ces chiffres dans le nombre. 2. Représentation des nombres dans un ordinateur. Concept formalisé d'un algorithme Les processeurs 32 bits peuvent fonctionner avec jusqu'à 232-1 RAM et les adresses peuvent être écrites dans la plage 00000000 - FFFFFFFF. Cependant, en mode réel, le processeur fonctionne avec une mémoire allant jusqu'à 220-1 et les adresses se situent dans la plage 00000 - FFFFF. Les octets de mémoire peuvent être combinés dans des champs de longueur fixe et variable. Un mot est un champ de longueur fixe composé de 2 octets, un mot double est un champ de 4 octets. Les adresses de champ peuvent être paires ou impaires, les adresses paires exécutant les opérations plus rapidement. Les nombres à virgule fixe sont représentés dans les ordinateurs sous forme de nombres binaires entiers et leur taille peut être de 1, 2 ou 4 octets. Les nombres binaires entiers sont représentés en complément à deux. Le code supplémentaire d'un nombre positif est égal au nombre lui-même, et le code supplémentaire d'un nombre négatif peut être obtenu à l'aide de la formule suivante : x = 10n - \x\, où n est la profondeur de bits du nombre. Dans le système de numération binaire, un code supplémentaire est obtenu en inversant les bits, c'est-à-dire en remplaçant les unités par des zéros et vice versa, et en ajoutant un au bit le moins significatif. Le nombre de bits de la mantisse détermine la précision de la représentation des nombres, le nombre de bits d'ordre machine détermine la plage de représentation des nombres à virgule flottante. Concept formalisé d'un algorithme Un algorithme ne peut exister que si, en même temps, un objet mathématique existe. Le concept formalisé d'algorithme est lié au concept de fonctions récursives, algorithmes de Markov normaux, machines de Turing. En mathématiques, une fonction est dite à valeur unique si, pour tout ensemble d'arguments, il existe une loi par laquelle la valeur unique de la fonction est déterminée. Un algorithme peut agir comme une telle loi ; dans ce cas la fonction est dite calculable. Les fonctions récursives sont une sous-classe de fonctions calculables, et les algorithmes qui définissent les calculs sont appelés algorithmes de fonctions récursives compagnons. Premièrement, les fonctions récursives de base sont fixes, pour lesquelles l'algorithme d'accompagnement est trivial, sans ambiguïté ; puis trois règles sont introduites - les opérateurs de substitution, de récursivité et de minimisation, à l'aide desquels des fonctions récursives plus complexes sont obtenues sur la base de fonctions de base. Les fonctions de base et les algorithmes qui les accompagnent peuvent être : 1) une fonction de n variables indépendantes, identiquement égale à zéro. Ensuite, si le signe de la fonction est φn, alors quel que soit le nombre d'arguments, la valeur de la fonction doit être égale à zéro ; 2) la fonction identité de n variables indépendantes de la forme Ψ ni. Alors, si le signe de la fonction est Ψ ni, alors la valeur de la fonction doit être prise comme la valeur du i-ème argument, en comptant de gauche à droite ; 3) λ-fonction d'un argument indépendant. Ensuite, si le signe de la fonction est λ, alors la valeur de la fonction doit être prise comme la valeur suivant la valeur de l'argument. 3. Introduction au langage Pascal Les symboles de base de la langue - lettres, chiffres et caractères spéciaux - constituent son alphabet. Le langage Pascal comprend l'ensemble de symboles de base suivant : 1) 26 lettres latines minuscules et 26 lettres latines majuscules : 2) _ (trait de soulignement); 3) 10 chiffres : 0 1 2 3 4 5 6 7 8 9 ; 4) signes d'opérations : + - O / = <> < > <= >= := @; 5) délimiteurs :., ( ) [ ] (..) { } (* *).. : ; 6) spécificateurs : ^ # $ ; 7) mots de service (réservés) : ABSOLUTE, ASSEMBLER, AND, ARRAY, ASM, BEGIN, CASE, CONST, CONSTRUCTOR, DESTRUCTOR, DIV, DO, DOWNTO, ELSE, END, EXPORT, EXTERNAL, FAR, FILE, FOR, FORWARD, FONCTION, GOTO, IF, IMPLEMENTATION, IN, INDEX, HERITED, INLINE, INTERFACE, INTERRUPT, LABEL, LIBRARY, MOD, NAME, NIL, NEAR, NOT, OBJECT, OF, OR, PACKED, PRIVATE, PROCEDURE, PROGRAMMER, PUBLIC, ENREGISTRER, RÉPÉTER, RÉSIDENT, RÉGLER, SHL, SHR, CHAÎNE, PUIS, À, TYPE, UNITÉ, JUSQU'À, UTILISATIONS, VAR, VIRTUEL, PENDANT, AVEC, XOR. En plus de ceux répertoriés, le jeu de caractères de base comprend un espace. Il existe une règle en Pascal : le type est explicitement spécifié dans la déclaration d'une variable ou d'une fonction qui précède son utilisation. Le concept de type Pascal a les principales propriétés suivantes : 1) tout type de données définit un ensemble de valeurs auquel appartient une constante, qu'une variable ou une expression peut prendre, ou qu'une opération ou une fonction peut produire ; 2) le type de valeur donné par une constante, une variable ou une expression peut être déterminé par leur forme ou leur description ; 3) chaque opération ou fonction nécessite des arguments de type fixe et produit un résultat de type fixe. Il existe des types de données scalaires et structurés en Pascal. Les types scalaires incluent les types standard et les types définis par l'utilisateur. Les types standard incluent les types entier, réel, caractère, booléen et adresse. Les types entiers définissent des constantes, des variables et des fonctions dont les valeurs sont réalisées par l'ensemble des entiers autorisés dans un ordinateur donné. Pascal a la priorité d'opérateur suivante :

1) calculs entre parenthèses ; 2) calcul des valeurs de fonction ; 3) opérations unaires ; 4) opérations * / mod div et; 5) opérations + - ou xor ; 6) opérations de relation = <> < > <= >=. 4. Procédures et fonctions standard Fonctions arithmétiques 1.Fonction Abs(X); renvoie la valeur absolue du paramètre. 2. Fonction ArcTan(X : Etendu) : Etendu ; renvoie l'arc tangente de l'argument. 3. Fonction Exp(X : Réel) : Réel ; renvoie l'exposant. 4.Frac(X : Réel) : Réel ; renvoie la partie fractionnaire de l'argument. 5. Fonction Int(X : Réel) : Réel ; renvoie la partie entière de l'argument. 6. Fonction Ln(X : Réel) : Réel ; renvoie le logarithme népérien (Ln e = 1) d'une expression de type réel x. 7.Fonction Pi : étendue ; renvoie la valeur Pi, définie comme 3.1415926535. 8. Fonction Sin(X : Étendu) : Étendu ; renvoie le sinus de l'argument. 9.Function Sqr(X : étendu) : étendu ; renvoie le carré de l'argument. 10.Function Sqrt(X : étendu) : étendu ; renvoie la racine carrée de l'argument. Procédures et fonctions de conversion de valeur 1. Procédure Str(X [: Largeur [: Décimales]]; var S); convertit le nombre X en une représentation sous forme de chaîne. 2. Fonction Chr(X : octet) : Char ; renvoie le caractère avec le numéro d'index x dans la table ASCII. 3.Fonction haute (X); renvoie la plus grande valeur de la plage du paramètre. 4.FonctionBas(X); renvoie la plus petite valeur de la plage du paramètre. 5. FonctionOrd(X) : Entier Long ; renvoie la valeur ordinale d'une expression de type énumération. 6. Fonction Arrondi (X : Étendu) : LongInt ; arrondit une valeur réelle à un nombre entier. 7. Function Trunc(X : Étendu) : LongInt ; tronque une valeur de type réel en entier. 8. Procédure Val(S; var V; var Code : Entier); convertit un nombre d'une valeur de chaîne S en une représentation numérique V. Procédures et fonctions de valeur ordinale 1. Procédure Dec(var X [; N: LongInt]); soustrait un ou N de la variable X. 2. Procedure Inc(var X [; N: LongInt]); ajoute un ou N à la variable X. 3. Fonction Odd(X : LongInt) : booléen ; renvoie True si X est un nombre impair, False sinon. 4.FonctionPred(X); renvoie la valeur précédente du paramètre. 5 Fonction Succ(X); renvoie la valeur de paramètre suivante. 5. Opérateurs du langage Pascal Opérateur conditionnel Le format d'une instruction conditionnelle complète est défini comme suit : Si B alors S1 sinon S2 où B est une condition de branchement (prise de décision), une expression logique ou une relation ; S1, S2 - une instruction exécutable, simple ou composée. Lors de l'exécution d'une instruction conditionnelle, l'expression B est d'abord évaluée, puis son résultat est analysé : si B est vrai, alors l'instruction S1 est exécutée - la branche de then, et l'instruction S2 est ignorée ; si B est faux, alors l'instruction S2 - la branche else est exécutée et l'instruction S1 est ignorée. Sélectionner l'instruction La structure de l'opérateur est la suivante : les cas de c1 : consigne1 ; c2 : consigne2 ;

cn : instructionN ; autre instruction fin; où S est une expression de type ordinal dont la valeur est en cours de calcul ; c1, c2,..., on - constantes de type ordinal avec lesquelles les expressions S sont comparées ; instructionl,..., instructionN - opérateurs dont celui dont la constante correspond à la valeur de l'expression S est exécuté ; instruction - un opérateur qui est exécuté si la valeur de l'expression S ne correspond à aucune des constantes c1, o2, on. Instruction de boucle avec paramètre Lorsque l'instruction for commence à s'exécuter, les valeurs de début et de fin sont déterminées une fois, et ces valeurs sont conservées tout au long de l'exécution de l'instruction for. L'instruction contenue dans le corps de l'instruction for est exécutée une fois pour chaque valeur comprise entre les valeurs de début et de fin. Le compteur de boucle est toujours initialisé à une valeur initiale. Instruction de boucle avec précondition Tandis que B fait S; où B est une condition logique dont la véracité est vérifiée (c'est une condition de fin de boucle)$; S - corps de la boucle - une instruction. L'expression qui contrôle la répétition d'une instruction doit être de type booléen. Il est évalué avant l'exécution de l'instruction interne. L'instruction interne est réexécutée tant que l'expression est évaluée à Trie. Si l'expression prend la valeur False dès le début, l'instruction contenue dans l'instruction de boucle de précondition n'est pas exécutée. Instruction de boucle avec postcondition répéter S jusqu'à B ; où B est une condition logique dont la véracité est vérifiée (c'est une condition de fin de boucle) ; S - une ou plusieurs instructions de corps de boucle. Le résultat de l'expression doit être de type booléen. Les instructions comprises entre les mots clés repeat et until sont exécutées séquentiellement jusqu'à ce que le résultat de l'expression soit évalué à True. La séquence d'instructions sera exécutée au moins une fois car l'expression est évaluée après chaque exécution de la séquence d'instructions. 6. Le concept d'algorithme auxiliaire L'algorithme de résolution de problèmes est conçu en décomposant l'ensemble du problème en sous-tâches distinctes. En règle générale, les sous-tâches sont implémentées sous forme de sous-programmes. Un sous-programme est un algorithme auxiliaire qui est utilisé à plusieurs reprises dans l'algorithme principal avec différentes valeurs de certaines quantités entrantes, appelées paramètres. Un sous-programme dans les langages de programmation est une séquence d'instructions qui sont définies et écrites à un seul endroit du programme, mais elles peuvent être appelées pour être exécutées à partir d'un ou plusieurs points du programme. Chaque sous-programme est identifié par un nom unique. Il existe deux types de sous-programmes en Pascal, les procédures et les fonctions. Une procédure et une fonction sont une séquence nommée de déclarations et d'instructions. Lors de l'utilisation de procédures ou de fonctions, le programme doit contenir le texte de la procédure ou de la fonction et un appel à la procédure ou à la fonction. Les paramètres spécifiés dans la description sont dits formels, ceux spécifiés dans l'appel au sous-programme sont dits réels. Tous les paramètres formels peuvent être divisés dans les catégories suivantes : 1) paramètres-variables ; 2) paramètres constants ; 3) valeurs des paramètres ; 4) paramètres de procédure et paramètres de fonction, c'est-à-dire paramètres de type procédural ; 5) paramètres variables non typés. Les textes des procédures et des fonctions sont placés dans les descriptions des procédures et des fonctions. Passer des noms de procédure et de fonction en tant que paramètres Dans de nombreux problèmes, notamment en mathématiques computationnelles, il est nécessaire de passer les noms des procédures et des fonctions en tant que paramètres. Pour ce faire, TURBO PASCAL a introduit un nouveau type de données - procédural ou fonctionnel, selon ce qui est décrit. (Les types de procédure et de fonction sont décrits dans la section de déclaration de type.) Une fonction et un type procédural sont définis comme l'en-tête d'une procédure et d'une fonction avec une liste de paramètres formels mais sans nom. Il est possible de définir une fonction ou un type procédural sans paramètre, par exemple : type Proc = procédure ; Après avoir déclaré un type procédural ou fonctionnel, il peut être utilisé pour décrire des paramètres formels - les noms des procédures et des fonctions. De plus, il est nécessaire d'écrire ces procédures ou fonctions réelles dont les noms seront passés en paramètres réels. 7. Procédures et fonctions en Pascal Procédures en Pascal La description de la procédure se compose d'un en-tête et d'un bloc qui, à l'exception de la section de connexion du module, ne diffèrent pas du bloc de programme. L'en-tête se compose du mot-clé Procedure, du nom de la procédure et d'une liste facultative de paramètres formels entre parenthèses : Procédure <nom> [(<liste des paramètres formels>)] ; Pour chaque paramètre formel, son type doit être défini. Les groupes de paramètres dans une description de procédure sont séparés par des points-virgules. La structure de la procédure est presque complètement similaire au programme. Cependant, il n'y a pas de section de connexion de module dans le bloc de procédure. Le bloc se compose de deux parties : descriptive et exécutive. La partie descriptive contient une description des éléments de la procédure. Et dans la partie exécutive, les actions sont indiquées avec des éléments de programme accessibles à la procédure (par exemple, des variables globales et des constantes), qui permettent d'obtenir le résultat requis. La section d'instructions d'une procédure diffère de la section d'instructions d'un programme uniquement en ce que le mot-clé end termine la section par un point-virgule au lieu d'un point. Une instruction d'appel de procédure est utilisée pour appeler une procédure. Il se compose du nom de la procédure et d'une liste d'arguments entre parenthèses. Les instructions à exécuter lors de l'exécution de la procédure sont contenues dans la partie instruction du module procédure. Parfois, vous voulez qu'une procédure s'appelle elle-même. Cette façon d'appeler s'appelle la récursivité. La récursivité est utile dans les cas où la tâche principale peut être divisée en sous-tâches, chacune étant implémentée selon un algorithme qui coïncide avec la principale. Fonctions en Pascal Une déclaration de fonction définit la partie du programme dans laquelle la valeur est calculée et renvoyée. Une description de fonction se compose d'un en-tête et d'un bloc. L'en-tête contient le mot clé Function, le nom de la fonction, une liste facultative de paramètres formels entre parenthèses et le type de retour de la fonction. La vue générale de l'en-tête de la fonction est la suivante : Fonction <nom> [(<liste des paramètres formels>)] : <type de retour> ; Dans l'implémentation Borland de Turbo Pascal 7.0, la valeur de retour d'une fonction ne peut pas être de type composite. Et le langage Object Pascal utilisé dans les environnements de développement intégrés Borland Delphi permet tout type de résultat de retour, à l'exception du type de fichier. Un bloc fonction est un bloc local, dont la structure est similaire à celle d'un bloc de procédure. Le corps d'une fonction doit contenir au moins une instruction d'affectation, à gauche de laquelle se trouve le nom de la fonction. C'est elle qui détermine la valeur renvoyée par la fonction. S'il existe plusieurs instructions de ce type, le résultat de la fonction sera la valeur de la dernière instruction d'affectation exécutée. La fonction est activée lorsque la fonction est appelée. Lorsqu'une fonction est appelée, l'identifiant de la fonction et tous les paramètres nécessaires pour évaluer la fonction sont spécifiés. Un appel de fonction peut être inclus dans des expressions en tant qu'opérande. Lorsque l'expression est évaluée, la fonction est exécutée et la valeur de l'opérande devient la valeur renvoyée par la fonction. La partie opérateur du bloc fonction spécifie les instructions qui doivent être exécutées lorsque la fonction est activée. Un module doit contenir au moins une instruction d'affectation qui affecte une valeur à un identificateur de fonction. Le résultat de la fonction est la dernière valeur attribuée. S'il n'y a pas une telle instruction d'affectation, ou si elle n'a pas été exécutée, alors la valeur de retour de la fonction est indéfinie. Si un identificateur de fonction est utilisé lors de l'appel d'une fonction dans un module - une fonction, alors la fonction est exécutée de manière récursive. 8. Transmettez les descriptions et la connexion des sous-programmes. Directif Un programme peut contenir plusieurs sous-programmes, c'est-à-dire que la structure du programme peut être compliquée. Cependant, ces sous-programmes peuvent être au même niveau d'imbrication, de sorte que la déclaration du sous-programme doit venir en premier, puis son appel, à moins qu'une déclaration directe spéciale ne soit utilisée. Une déclaration de procédure qui contient une directive forward au lieu d'un bloc d'instructions est appelée une déclaration forward. Quelque part après cette déclaration, une procédure doit être définie par une déclaration de définition. Une déclaration de définition est une déclaration qui utilise le même identificateur de procédure mais omet la liste des paramètres formels et inclut un bloc d'instructions. La déclaration directe et la déclaration de définition doivent apparaître dans la même partie de la déclaration de procédure et de fonction. Entre elles, d'autres procédures et fonctions peuvent être déclarées qui peuvent faire référence à la procédure de déclaration en avant. Ainsi, la récursivité mutuelle est possible. La description avant et la description de définition constituent la description complète de la procédure. La procédure est considérée comme étant décrite à l'aide de la description directe. Si le programme contient beaucoup de sous-programmes, le programme cessera d'être visuel, il sera difficile d'y naviguer. Pour éviter cela, certaines routines sont stockées sous forme de fichiers source sur le disque et, si nécessaire, elles sont connectées au programme principal au stade de la compilation à l'aide d'une directive de compilation. Une directive est un commentaire spécial qui peut être placé n'importe où dans un programme, là où un commentaire normal peut se trouver. Cependant, ils diffèrent en ce que la directive a une notation spéciale : immédiatement après la parenthèse fermante, sans espace, le signe $ est écrit, puis, toujours sans espace, la directive est indiquée. Exemple: 1) {$E+} - émule un coprocesseur mathématique ; 2) {$F+} - forme le type lointain des procédures et fonctions d'appel ; 3) {$N+} - utilise un coprocesseur mathématique ; 4) {$R+} - vérifie si les plages sont hors limites. Certains commutateurs de compilation peuvent contenir un paramètre, par exemple : {$I file name} - inclut le fichier nommé dans le texte du programme compilé 9. Paramètres du sous-programme La description d'une procédure ou d'une fonction spécifie une liste de paramètres formels. Chaque paramètre déclaré dans une liste de paramètres formels est local à la procédure ou à la fonction décrite et peut être référencé par son identifiant dans le module associé à cette procédure ou fonction. Il existe trois types de paramètres : valeur, variable et variable non typée. Ils se caractérisent comme suit : 1. Un groupe de paramètres sans mot-clé précédent est une liste de paramètres de valeur. 2. Un groupe de paramètres précédé du mot clé const et suivi d'un type est une liste de paramètres constants. 3. Un groupe de paramètres précédé du mot-clé var et suivi d'un type est une liste de paramètres variables. Paramètres de valeur Un paramètre de valeur formel est traité comme une variable locale à la procédure ou à la fonction, sauf qu'il tire sa valeur initiale du paramètre réel correspondant lorsque la procédure ou la fonction est invoquée. Les modifications subies par un paramètre de valeur formel n'affectent pas la valeur du paramètre réel. La valeur du paramètre de valeur réelle correspondante doit être une expression et sa valeur ne doit pas être un type de fichier ou un type de structure contenant un type de fichier. Le paramètre réel doit être d'un type dont l'affectation est compatible avec le type du paramètre de valeur formelle. Si le paramètre est de type chaîne, le paramètre formel aura un attribut de taille de 255. Paramètres constants Dans le corps d'un sous-programme, la valeur d'un paramètre constant ne peut pas être modifiée. Les paramètres-constantes peuvent être utilisés pour agencer les paramètres dont les changements dans le sous-programme sont indésirables et doivent être interdits. Paramètres variables Un paramètre variable est utilisé lorsqu'une valeur doit être passée d'un sous-programme à un bloc appelant. Dans ce cas, lorsque le sous-programme est appelé, le paramètre formel est remplacé par l'argument variable et toute modification du paramètre formel est reflétée dans l'argument. Variables procédurales Après avoir défini un type procédural, il devient possible de décrire des variables de ce type. Ces variables sont appelées variables procédurales. Comme une variable entière à laquelle on peut attribuer une valeur de type entier, une variable procédurale peut se voir attribuer une valeur de type procédural. Une telle valeur pourrait, bien sûr, être une autre variable de procédure, mais il pourrait également s'agir d'un identifiant de procédure ou de fonction. Dans ce contexte, la déclaration d'une procédure ou d'une fonction peut être considérée comme la déclaration d'un type particulier de constante dont la valeur est la procédure ou la fonction. Comme pour toute autre affectation, les valeurs de la variable du côté gauche et du côté droit doivent être compatibles avec l'affectation. Les types procéduraux, pour être compatibles avec l'affectation, doivent avoir le même nombre de paramètres, et les paramètres dans les positions correspondantes doivent être du même type. Les noms de paramètre dans une déclaration de type procédural n'ont aucun effet. De plus, pour assurer la compatibilité des affectations, une procédure ou une fonction, si elle doit être affectée à une variable de procédure, ne doit pas être standard ou imbriquée. 10. Types de paramètres de sous-programme Paramètres de valeur Un paramètre de valeur formel est traité comme une variable locale ; il obtient sa valeur initiale du paramètre réel correspondant lorsque la procédure ou la fonction est invoquée. Les modifications subies par un paramètre de valeur formel n'affectent pas la valeur du paramètre réel. La valeur réelle correspondante du paramètre value doit être une expression et sa valeur ne doit pas être d'un type de fichier. Paramètres constants Les paramètres formels constants obtiennent leur valeur lorsqu'une procédure ou une fonction est invoquée. Les affectations à un paramètre constant formel ne sont pas autorisées. Un paramètre constant formel ne peut pas être passé comme paramètre réel à une autre procédure ou fonction. Paramètres variables Un paramètre variable est utilisé lorsqu'une valeur doit être transmise d'une procédure ou d'une fonction au programme appelant. Lorsqu'elle est activée, la variable-paramètre formelle est remplacée par la variable réelle, les modifications apportées à la variable-paramètre formelle sont reflétées dans le paramètre réel. Paramètres non typés Lorsque le paramètre formel est un paramètre variable non typé, le paramètre réel correspondant peut être une référence variable ou constante. Un paramètre non typé déclaré avec le mot clé var peut être modifié, tandis qu'un paramètre non typé déclaré avec le mot clé const est en lecture seule. Variables procédurales Après avoir défini un type procédural, il devient possible de décrire des variables de ce type. Ces variables sont appelées variables procédurales. Une variable procédurale peut se voir attribuer une valeur de type procédural. La procédure ou fonction en affectation doit être : 1) non standard ; 2) non imbriqué ; 3) pas une procédure de type inline ; 4) pas par la procédure d'interruption. Paramètres de type procédural Puisque les types procéduraux peuvent être utilisés dans n'importe quel contexte, il est possible de décrire des procédures ou des fonctions qui prennent des procédures et des fonctions comme paramètres. Les paramètres de type procédural sont particulièrement utiles lorsque vous devez effectuer des actions courantes sur plusieurs procédures ou fonctions. Si une procédure ou une fonction doit être passée en paramètre, elle doit suivre les mêmes règles de compatibilité de type que l'affectation. Autrement dit, ces procédures ou fonctions doivent être compilées avec la directive far, elles ne peuvent pas être des fonctions intégrées, elles ne peuvent pas être imbriquées et elles ne peuvent pas être décrites avec les attributs inline ou interrupt. 11. Type de chaîne en Pascal. Procédures et fonctions pour les variables de type chaîne Une séquence de caractères d'une certaine longueur est appelée une chaîne. Les variables de type chaîne sont définies en spécifiant le nom de la variable, la chaîne de mots réservés et éventuellement, mais pas nécessairement, en spécifiant la taille maximale, c'est-à-dire la longueur de la chaîne, entre crochets. Si vous ne définissez pas la taille de chaîne maximale, elle sera par défaut de 255, c'est-à-dire que la chaîne sera composée de 255 caractères. Chaque élément d'une chaîne peut être référencé par son numéro. Cependant, les chaînes sont entrées et sorties dans leur ensemble, et non élément par élément, comme c'est le cas avec les tableaux. Le nombre de caractères saisis ne doit pas dépasser celui spécifié dans la taille de chaîne maximale, donc si un tel excès se produit, les caractères "supplémentaires" seront ignorés. Procédures et fonctions pour les variables de type chaîne 1. Copie de fonction (S : chaîne ; index, nombre : nombre entier) : chaîne ; Renvoie une sous-chaîne d'une chaîne. S est une expression de type String. Index et Count sont des expressions de type entier. La fonction renvoie une chaîne contenant Count caractères à partir de la position Index. Si Index est supérieur à la longueur de S, la fonction renvoie une chaîne vide. 2. Procédure Delete(var S : String ; Index, Count : Integer) ; Supprime une sous-chaîne de caractères de longueur Count de la chaîne S, en commençant à la position Index. S est une variable de type String. Index et Count sont des expressions de type entier. Si Index est supérieur à la longueur de S, aucun caractère n'est supprimé. 3. Insertion de la procédure (Source : Chaîne ; var S : Chaîne ; Index : Entier) ; Concatène une sous-chaîne dans une chaîne, en commençant à une position spécifiée. Source est une expression de type String. S est une variable de type String de n'importe quelle longueur. Index est une expression de type entier. Insert insère Source dans S, en commençant à la position S. 4. Longueur de la fonction (S : chaîne) : nombre entier ; Renvoie le nombre de caractères réellement utilisés dans la chaîne S. Notez que lors de l'utilisation de chaînes terminées par un caractère nul, le nombre de caractères n'est pas nécessairement égal au nombre d'octets. 5. Fonction Pos(Substr : Chaîne ; S : Chaîne) : Entier ; Recherche une sous-chaîne dans une chaîne. Pos cherche Substr à l'intérieur de S et renvoie une valeur entière qui est l'index du premier caractère de Substr dans S. Si Substr n'est pas trouvé, Pos renvoie zéro. 12. Enregistrements Un enregistrement est une collection d'un nombre limité de composants logiquement liés appartenant à différents types. Les composants d'un enregistrement sont appelés champs, chacun étant identifié par un nom. Un champ d'enregistrement contient le nom du champ, suivi de deux-points pour indiquer le type du champ. Les champs d'enregistrement peuvent être de n'importe quel type autorisé en Pascal, à l'exception du type de fichier. La description d'un enregistrement en langage Pascal s'effectue à l'aide du mot de service ENREGISTREMENT, suivi de la description des composants de l'enregistrement. La description de l'entrée se termine par le mot de service END. Par exemple, un bloc-notes contient des noms de famille, des initiales et des numéros de téléphone, il est donc pratique de représenter une ligne distincte dans un bloc-notes sous la forme de l'entrée suivante : type Ligne = Enregistrement FIO : Chaîne[20] ; TEL : Chaîne[7] ; fin; var str : ligne ; Les descriptions d'enregistrements sont également possibles sans utiliser le nom du type, par exemple : var str : enregistrement FIO : Chaîne[20] ; TEL : Chaîne[7] ; fin; La référence à un enregistrement dans son ensemble n'est autorisée que dans les instructions d'affectation où des noms d'enregistrement du même type sont utilisés à gauche et à droite du signe d'affectation. Dans tous les autres cas, des champs d'enregistrements distincts sont exploités. Pour faire référence à un composant d'enregistrement individuel, vous devez spécifier le nom de l'enregistrement et, à l'aide d'un point, spécifier le nom du champ souhaité. Un tel nom est appelé un nom composé. Un composant d'enregistrement peut également être un enregistrement, auquel cas le nom distinctif ne contiendra pas deux, mais plusieurs noms. Le référencement des composants d'enregistrement peut être simplifié en utilisant l'opérateur with append. Il vous permet de remplacer les noms composés qui caractérisent chaque champ par des noms de champ uniquement et de définir le nom de l'enregistrement dans l'instruction de jointure. Parfois, le contenu d'un enregistrement individuel dépend de la valeur d'un de ses champs. Dans le langage Pascal, une description d'enregistrement est autorisée, composée d'une partie commune et d'une variante. La partie variante est spécifiée à l'aide du cas P de construction, où P est le nom du champ de la partie commune de l'enregistrement. Les valeurs possibles acceptées par ce champ sont répertoriées de la même manière que dans l'instruction variant. Cependant, au lieu de spécifier l'action à effectuer, comme c'est le cas dans une instruction variant, les champs variant sont spécifiés entre parenthèses. La description de la partie variante se termine par le mot de service end. Le type de champ P peut être spécifié dans l'en-tête de la partie variante. Les enregistrements sont initialisés à l'aide de constantes typées. 13. Ensembles Le concept d'ensemble dans le langage Pascal est basé sur le concept mathématique d'ensembles : c'est une collection limitée de différents éléments. Un type de données énuméré ou intervalle est utilisé pour construire un type d'ensemble concret. Le type des éléments qui composent un ensemble est appelé le type de base. Un type multiple est décrit à l'aide du Jeu de mots fonction, par exemple : type M = Ensemble de B ; où M est le type pluriel, B est le type de base. L'appartenance des variables à un type pluriel peut être déterminée directement dans la section de déclaration des variables. Les constantes de type ensemble sont écrites sous la forme d'une séquence entre crochets d'éléments ou d'intervalles de type de base, séparés par des virgules. Les opérations d'affectation (:=), d'union (+), d'intersection (*) et de soustraction (-) s'appliquent aux variables et aux constantes d'un type ensemble. Le résultat de ces opérations est une valeur de type pluriel : 1) ['A','B'] + ['A','D'] donnera ['A','B','D'] ; 2) ['A'] * ['A','B','C'] donnera ['A'] ; 3) ['A','B','C'] - ['A','B'] donnera ['C'] Les opérations suivantes sont applicables à plusieurs valeurs : identité (=), non-identité (<>), contenu dans (<=), contient (>=). Le résultat de ces opérations est de type booléen : 1) ['A','B'] = ['A','C'] donnera FALSE ; 2) ['A','B'] <> ['A','C'] donnera VRAI ; 3) ['B'] <= ['B','C'] donnera VRAI ; 4) ['C','D'] >= ['A'] donnera FALSE. En plus de ces opérations, pour travailler avec des valeurs d'un type d'ensemble, on utilise l'opération in, qui vérifie si l'élément du type de base à gauche du signe d'opération appartient à l'ensemble à droite du signe d'opération . Le résultat de cette opération est un booléen. Les valeurs de type multiple ne peuvent pas être des éléments d'une liste d'E/S. Dans chaque implémentation concrète du compilateur à partir du langage Pascal, le nombre d'éléments du type de base sur lequel l'ensemble est construit est limité. 14. Fichiers. Opérations sur les fichiers Le type de données de fichier définit une collection ordonnée de composants du même type. Lorsque vous travaillez avec des fichiers, des opérations d'E / S sont effectuées. Une opération d'entrée est un transfert de données d'un périphérique externe vers la mémoire, une opération de sortie est un transfert de données de la mémoire vers un périphérique externe. Fichiers texte Pour décrire de tels fichiers, il existe un type Texte : var TF1, TF2 : texte ; Fichiers de composants Un composant ou fichier typé est un fichier avec le type déclaré de ses composants. type M = fichier de T ; où M est le nom du type de fichier ; T - type de composant. Les opérations sont effectuées à l'aide de procédures. Écrire(f, X1,X2,...XK) Fichiers non typés Les fichiers non typés vous permettent d'écrire des sections arbitraires de la mémoire de l'ordinateur sur le disque et de les lire. var f : Fichier ; 1. Procedure Assign(var F; FileName: String); Il associe un nom de fichier à une variable. 2. Procédure Close(var F); Il rompt le lien entre la variable de fichier et le fichier du disque externe et ferme le fichier. 3.Fonction Eof(var F) : booléen ; {Fichiers typés ou non typés} Fonction Eof[(var F : Texte)] : Booléen ; {fichiers texte} Vérifie la fin d'un fichier. 4. Procédure d'effacement (var F); Supprime le fichier externe associé à F. 5. Fonction FileSize(var F) : nombre entier ; Renvoie la taille en octets du fichier F. 6.Fonction FilePos(varF) : LongInt ; Renvoie la position actuelle dans un fichier. 7. Procédure Reset(var F [: File; RecSize: Word]); Ouvre un fichier existant. 8. Procedure Rewrite(var F: File [; Recsize: Word]); Crée et ouvre un nouveau fichier. 9. Recherche de procédure (var F ; N : LongInt ); Déplace la position actuelle du fichier vers le composant spécifié. 10. Procedure Append(var F: Text); Ajout. 11.Fonction Eoln[(var F : Texte)] : Booléen ; Vérifie la fin d'une chaîne. 12. Procédure Lecture(F, V1 [, V2..., Vn]); {Fichiers typés et non typés} Procédure Lire([var F : Texte;] V1 [, V2..., Vn]); {fichiers texte} Lit un composant de fichier dans une variable. 13. Procédure Readln([var F : Texte;] V1 [, V2..., Vn]); Lit une chaîne de caractères dans le fichier, y compris le marqueur de fin de ligne, et se déplace au début de la suivante. 14. Fonction SeekEof[(var F : Texte)] : booléen ; Renvoie le signe de fin de fichier. Utilisé uniquement pour les fichiers texte ouverts. 15. Procédure Writeln([var F : Texte;] [P1, P2..., Pn]); {fichiers texte} Effectue une opération d'écriture, puis place un marqueur de fin de ligne dans le fichier. 15. Modules. Type de modules Une unité (UNIT) en Pascal est une bibliothèque de sous-programmes spécialement conçue. Un module, contrairement à un programme, ne peut pas être lancé pour exécution tout seul, il ne peut que participer à la construction de programmes et d'autres modules. Un module en Pascal est une unité de programme stockée séparément et compilée indépendamment. Tous les éléments de programme du module peuvent être divisés en deux parties : 1) éléments de programme destinés à être utilisés par d'autres programmes ou modules, ces éléments sont dits visibles à l'extérieur du module ; 2) les éléments logiciels qui ne sont nécessaires qu'au fonctionnement du module lui-même, ils sont dits invisibles (ou masqués). unité <nom du module> ; {titre du module} interface {description des éléments de programme visibles du module} la mise en oeuvre {description des éléments de programmation cachés du module} commencer {instructions d'initialisation d'élément de module} fin. Pour faire référence à une variable déclarée dans un module, vous devez utiliser un nom composé composé du nom du module et du nom de la variable, séparés par un point. L'utilisation récursive des modules est interdite. Listons les types de modules. 1. Module SYSTÈME. Le module SYSTEM implémente des routines de support de niveau inférieur pour toutes les fonctionnalités intégrées telles que les E/S, la manipulation de chaînes, les opérations en virgule flottante et l'allocation de mémoire dynamique. 2.Module DOS. Le module Dos implémente de nombreuses routines et fonctions Pascal équivalentes aux appels DOS les plus couramment utilisés, tels que GetTime, SetTime, DiskSize, etc. 3. Module CRT. Le module CRT implémente un certain nombre de programmes puissants qui offrent un contrôle total sur les fonctionnalités du PC, telles que le contrôle du mode écran, les codes de clavier étendus, les couleurs, les fenêtres et les sons. 4. Module GRAPHIQUE. À l'aide des procédures et des fonctions incluses dans ce module, vous pouvez créer divers graphiques à l'écran. 5. Module SUPERPOSITION. Le module OVERLAY vous permet de réduire les besoins en mémoire d'un programme DOS en mode réel. 16. Type de données de référence. mémoire dynamique. variables dynamiques. Travailler avec la mémoire dynamique Une variable statique (allouée statiquement) est une variable déclarée explicitement dans le programme, elle est référencée par son nom. La place en mémoire pour placer les variables statiques est déterminée lors de la compilation du programme. Contrairement à ces variables statiques, les programmes Pascal peuvent créer des variables dynamiques. La principale propriété des variables dynamiques est qu'elles sont créées et qu'une mémoire leur est allouée lors de l'exécution du programme. Les variables dynamiques sont placées dans une zone de mémoire dynamique (heap-area). Une variable dynamique n'est pas spécifiée explicitement dans les déclarations de variable et ne peut pas être référencée par son nom. Ces variables sont accessibles à l'aide de pointeurs et de références. Un type de référence (pointeur) définit un ensemble de valeurs qui pointent vers des variables dynamiques d'un type particulier, appelé le type de base. Une variable de type référence contient l'adresse d'une variable dynamique en mémoire. Si le type de base est un identificateur non déclaré, il doit être déclaré dans la même partie de la déclaration de type que le type pointeur. Le mot réservé nil désigne une constante avec une valeur de pointeur qui ne pointe vers rien. Donnons un exemple de description des variables dynamiques. var p1, p2 : ^réel ; p3, p4 : ^entier ;

Procédures et fonctions de la mémoire dynamique 1. Procédure Nouveau{var p : pointeur). Alloue de l'espace dans la zone de mémoire dynamique pour accueillir la variable dynamique p", et attribue son adresse au pointeur p. 2. Procédure Dispose(var p : pointeur). Libère la mémoire allouée à l'allocation dynamique des variables par la procédure New, et la valeur du pointeur p devient indéfinie. 3. Procédure GetMem(var p : pointeur ; taille : mot). Alloue une section de mémoire dans la zone de tas, attribue l'adresse de son début au pointeur p, la taille de la section en octets est spécifiée par le paramètre size. 4. Procédure FreeMem(varp : pointeur ; taille : mot). Libère la zone mémoire dont l'adresse de début est spécifiée par le pointeur p et la taille est spécifiée par le paramètre size. La valeur du pointeur p devient indéfinie. 5. La procédure Mark{var p : Pointer) écrit dans le pointeur p l'adresse du début de la section de mémoire dynamique libre au moment de son appel. 6. La procédure Release(var p: Pointer) libère une section de mémoire dynamique, à partir de l'adresse écrite sur le pointeur p par la procédure Mark, c'est-à-dire efface la mémoire dynamique qui était occupée après l'appel à la procédure Mark. 7. Fonction MaxAvail : Entier long renvoie la longueur en octets de la plus longue section libre de mémoire dynamique. 8. Fonction MemAvail : Entier long renvoie la quantité totale de mémoire dynamique libre en octets. 9. La fonction d'assistance SizeOf(X):Word renvoie la taille en octets occupée par X, où X peut être soit un nom de variable de n'importe quel type, soit un nom de type. 17. Structures de données abstraites Les types de données structurés, tels que les tableaux, les ensembles et les enregistrements, sont des structures statiques car leur taille ne change pas pendant toute l'exécution du programme. Il est souvent nécessaire que les structures de données changent de taille au cours de la résolution d'un problème. De telles structures de données sont dites dynamiques. Ceux-ci incluent les piles, les files d'attente, les listes, les arbres, etc. La description de structures dynamiques à l'aide de tableaux, d'enregistrements et de fichiers entraîne une utilisation inutile de la mémoire de l'ordinateur et augmente le temps de résolution des problèmes. Chaque composant de toute structure dynamique est un enregistrement contenant au moins deux champs : un champ de type "pointeur" et le second - pour le placement des données. En général, un enregistrement peut contenir non pas un, mais plusieurs pointeurs et plusieurs champs de données. Un champ de données peut être une variable, un tableau, un ensemble ou un enregistrement. Si la partie pointant contient l'adresse d'un élément de la liste, alors la liste est dite unidirectionnelle (ou simplement liée). S'il contient deux composants, il est doublement connecté. Vous pouvez effectuer diverses opérations sur les listes, par exemple : 1) ajouter un élément à la liste ; 2) supprimer un élément de la liste avec une clé donnée ; 3) rechercher un élément avec une valeur donnée du champ clé ; 4) trier les éléments de la liste ; 5) division de la liste en deux ou plusieurs listes ; 6) combiner deux ou plusieurs listes en une seule ; 7) autres opérations. Cependant, en règle générale, la nécessité de toutes les opérations pour résoudre divers problèmes ne se pose pas. Ainsi, selon les opérations de base à appliquer, il existe différents types de listes. Les plus populaires d'entre eux sont la pile et la file d'attente. 18. Piles Une pile est une structure de données dynamique, l'ajout d'un composant auquel et la suppression d'un composant à partir de laquelle sont réalisés à partir d'une extrémité, appelée le sommet de la pile. La pile fonctionne sur le principe du LIFO (Last-In, First-Out) - "Dernier entré, premier sorti". Trois opérations sont généralement effectuées sur les piles : 1) formation initiale de la pile (enregistrement du premier composant) ; 2) ajouter un composant à la pile ; 3) sélection du composant (suppression). Pour former une pile et travailler avec elle, vous devez disposer de deux variables de type "pointeur", dont la première détermine le sommet de la pile et la seconde est auxiliaire. Exemple. Écrivez un programme qui forme une pile, y ajoute un nombre arbitraire de composants, puis lit tous les composants. Programme PILE ; utilise Crt ; type Alpha = Chaîne[10] ; PComp = ^Comp; Comp = enregistrement SD : alpha ; pSuivant : PComp fin; var pTop : PComp ; sc : alpha ; Créer ProcedureStack(var pTop: PComp; var sC: Alfa); commencer Nouveau(pHaut); pHaut^.pSuivant := NUL ; pHaut^.sD:= sC ; fin; Ajouter ProcedureComp(var pTop : PComp ; var sC : Alfa ); var pAux : PComp ; commencer NOUVEAU(pAux); pAux^.pSuivant := pHaut ; pHaut :=pAux ; pHaut^.sD:= sC ; fin; Procédure DelComp(var pTop : PComp ; var sC : ALFA ); commencer sC:= pHaut^.sD ; pHaut:= pHaut^.pSuivant ; fin; commencer Clrscr ; writeln( ENTER STRING ); readln(sc); CreateStack(pTop, sc); répéter writeln( ENTER STRING ); readln(sc); AddComp(pTop, sc); jusqu'à ce que sC = 'FIN' ; 19. Files d'attente Une file d'attente est une structure de données dynamique dans laquelle un composant est ajouté à une extrémité et récupéré à l'autre extrémité. La file d'attente fonctionne sur le principe du FIFO (First-In, First-Out) - "Premier entré, premier servi". Exemple. Écrivez un programme qui forme une file d'attente, y ajoute un nombre arbitraire de composants, puis lit tous les composants. Programme FILE D'ATTENTE ; utilise Crt ; type Alpha = Chaîne[10] ; PComp = ^Comp; Comp = enregistrement SD : alpha ; pSuivant : PComp ; fin; var pBegin, pEnd : PComp ; sc : alpha ; Créer ProcedureQueue(var pBegin,pEnd : PComp ; var sc : Alfa); commencer Nouveau(pBegin); pBegin^.pNext:= NIL ; pBegin^.sD:= sC; pFin := pDébut ; fin; Procédure AddQueue(var pEnd : PComp ; var sC : alpha); var pAux : PComp ; commencer Nouveau(pAux); pAux^.pNext:= NIL ; pFin^.pSuivant := pAux ; pFin := pAux ; pEnd^.sD:= sC; fin; Procédure DelQueue(var pBegin : PComp ; var sC : alpha); commencer sC:=pBegin^.sD ; pDébut := pDébut^.pSuivant ; fin; commencer Clrscr ; writeln( ENTER STRING ); readln(sc); CreateQueue(pBegin, pEnd, sc); répéter writeln( ENTER STRING ); readln(sc); AddQueue(pEnd, sc); jusqu'à ce que sC = 'FIN' ; 20. Structures de données arborescentes Une structure de données arborescente est un ensemble fini d'éléments-nœuds entre lesquels il existe des relations - la connexion entre la source et le généré. Si l'on utilise la définition récursive proposée par N. Wirth, alors une structure de données arborescente de type de base t est soit une structure vide, soit un nœud de type t, avec lequel un ensemble fini de structures arborescentes de type de base t, appelées sous-arbres, est associée. Ensuite, nous donnons les définitions utilisées lorsque l'on travaille avec des structures arborescentes. Si le nœud y est situé directement en dessous du nœud x, alors le nœud y est appelé le descendant immédiat du nœud x, et x est l'ancêtre immédiat du nœud y, c'est-à-dire que si le nœud x est au i-ème niveau, alors le nœud y est en conséquence situé au (i + 1 ) - ème niveau. Le niveau maximum d'un nœud d'arbre est appelé la hauteur ou la profondeur de l'arbre. Un ancêtre n'a pas qu'un seul nœud de l'arbre - sa racine. Les nœuds d'arbre qui n'ont pas d'enfants sont appelés nœuds feuilles (ou feuilles de l'arbre). Tous les autres nœuds sont appelés nœuds internes. Le nombre d'enfants immédiats d'un nœud détermine le degré de ce nœud, et le degré maximum possible d'un nœud dans un arbre donné détermine le degré de l'arbre. Les ancêtres et les descendants ne peuvent pas être échangés, c'est-à-dire que la connexion entre l'original et le généré n'agit que dans un sens. Si vous allez de la racine de l'arbre à un nœud particulier, alors le nombre de branches de l'arbre qui seront parcourues dans ce cas s'appelle la longueur du chemin pour ce nœud. Si toutes les branches (nœuds) d'un arbre sont ordonnées, alors l'arbre est dit ordonné. Les arbres binaires sont un cas particulier des structures arborescentes. Ce sont des arbres dans lesquels chaque enfant a au plus deux enfants, appelés les sous-arbres gauche et droit. Ainsi, un arbre binaire est une structure arborescente dont le degré est deux. L'ordre d'un arbre binaire est déterminé par la règle suivante : chaque nœud a son propre champ clé et, pour chaque nœud, la valeur de la clé est supérieure à toutes les clés de son sous-arbre gauche et inférieure à toutes les clés de son sous-arbre droit. Un arbre dont le degré est supérieur à deux est dit fortement ramifié. 21. Opérations sur les arbres De plus, nous considérerons toutes les opérations en relation avec les arbres binaires. I. Construire un arbre. Nous présentons un algorithme pour construire un arbre ordonné. 1. Si l'arborescence est vide, les données sont transférées à la racine de l'arborescence. Si l'arbre n'est pas vide, alors l'une de ses branches est descendue de telle manière que l'ordre de l'arbre n'est pas violé. En conséquence, le nouveau nœud devient la feuille suivante de l'arbre. 2. Pour ajouter un nœud à un arbre déjà existant, vous pouvez utiliser l'algorithme ci-dessus. 3. Lorsque vous supprimez un nœud de l'arborescence, vous devez être prudent. Si le nœud à supprimer est une feuille ou n'a qu'un seul enfant, l'opération est simple. Si le nœud à supprimer a deux descendants, alors il faudra trouver un nœud parmi ses descendants qui pourra être mis à sa place. Ceci est nécessaire en raison de l'exigence que l'arbre soit commandé. Vous pouvez le faire : échangez le nœud à supprimer avec le nœud avec la plus grande valeur de clé dans le sous-arbre de gauche, ou avec le nœud avec la plus petite valeur de clé dans le sous-arbre de droite, puis supprimez le nœud souhaité en tant que feuille. II. Recherche un nœud avec une valeur de champ clé donnée. Lors de cette opération, il est nécessaire de parcourir l'arbre. Il faut tenir compte des différentes formes d'écriture d'un arbre : préfixe, infixe et suffixe. La question se pose : comment représenter les nœuds de l'arbre pour qu'il soit plus pratique de travailler avec eux ? Il est possible de représenter un arbre à l'aide d'un tableau, où chaque nœud est décrit par une valeur de type combiné, qui a un champ d'information de type caractère et deux champs de type référence. Mais ce n'est pas très pratique, car les arbres ont un grand nombre de nœuds qui ne sont pas prédéterminés. Par conséquent, il est préférable d'utiliser des variables dynamiques lors de la description d'un arbre. Ensuite chaque nœud est représenté par une valeur de même type, qui contient une description d'un nombre donné de champs d'information, et le nombre de champs correspondants doit être égal au degré de l'arbre. Il est logique de définir l'absence de descendance par la référence nil. Alors, en Pascal, la description d'un arbre binaire pourrait ressembler à ceci : TYPE TreeLink = ^Tree ; arbre = enregistrement ; Inf : <type de données> ; Gauche, Droite : TreeLink ; Fin. 22. Exemples de mise en œuvre d'opérations 1. Construisez un arbre de XNUMX nœuds de hauteur minimale, ou un arbre parfaitement équilibré (le nombre de nœuds des sous-arbres gauche et droit d'un tel arbre ne doit pas différer de plus d'un). Algorithme de construction récursif : 1) le premier nœud est pris comme racine de l'arbre ; 2) le sous-arbre gauche de nl nœuds est construit de la même manière ; 3) le sous-arbre droit de nr nœuds est construit de la même manière ; nr = n - nl - 1 Comme champ d'information, nous prendrons les numéros de nœud saisis au clavier. La fonction récursive qui implémente cette construction ressemblera à ceci : Arbre de fonction (n : octet) : TreeLink ; Vart : TreeLink ; nl,nr,x : octet ; Commencer Si n = 0 alors Arbre := nul autre Commencer nl:= n div 2 ; nr = n - nl - 1 ; writeln('Entrez le numéro du sommet ); lireln(x); triton); t^.inf:= x; t^.left := Arbre(nl) ; t^.right:= Arbre(n°); Arbre :=t ; Fin; {Arbre} Fin. 2. Dans l'arbre binaire ordonné, recherchez le nœud avec la valeur donnée du champ clé. S'il n'y a pas un tel élément dans l'arborescence, ajoutez-le à l'arborescence. Procédure de recherche (x : octet ; var t : lien d'arbre ); Commencer Si t = nul alors Commencer Triton); t^inf := x; t^.gauche := néant ; t^.right := néant ; Fin Sinon si x < t^.inf alors Recherche(x, t^.gauche) Sinon si x > t^.inf alors Recherche(x, t^.droite) autre Commencer {traiter l'élément trouvé}